CryptoMix vírus eltávolítása (ingyenes útmutató) - (frissítve: 2017. szept)

Eltávolítási Útmutató - CryptoMix vírus

Mi az, hogy CryptoMix zsarolóvírus?

A CryptoMix új verziókkal folytatja a felhasználók terrorizálását

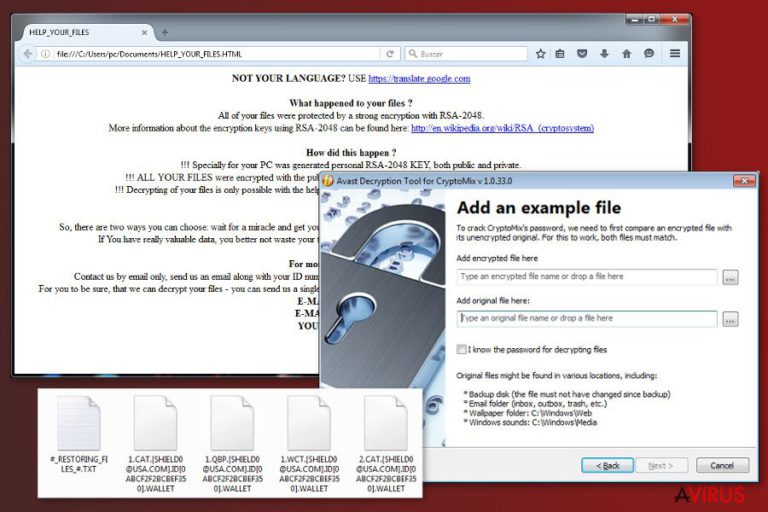

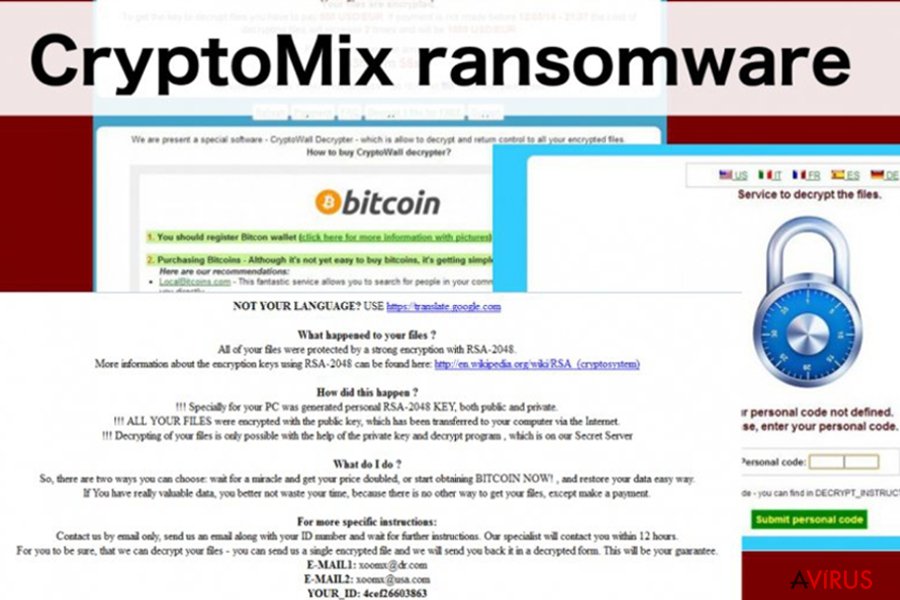

A CryptoMix egy cryptomalware típusú fertőzés. 2016 tavaszán bukkant fel először, azóta többször is frissítették. A fájltitkosító és váltságdíjkövetelő vírusról tudni, hogy többek között az .empty, .error, .ogonia, .dg, .zero, .ck, .exte, .azer, .zayka, .noob, .cryptoshield és .mole02 kiterjesztésekkel jelölheti a titkosított fájlokat. Az adatok titkosítását követően egy INSTRUCTION RESTORE FILES.TXT nevű üzenetet hoz létre, amellyel a CryptoMix visszafejtő megvásárlására próbálja rávenni az áldozatokat.

Az újabb változatok más nevű üzeneteket használhatnak, például _HELP_INSTRUCTION.TXT, !!!HELP_FILE!!! #, # RESTORING FILES #.HTML vagy # RESTORING FILES #.TXT. A visszafejtést természetesen bőséges váltságdíj fejében kínálják.

A biztonsági szakértők néhány változat titkosítását már sikeresen feltörték, majd ingyenes CryptoMix Revenge visszafejtőt készítettek. A ransomware fejlesztői azonban rövidesen újabb ransomware-változatokat készítettek, melyek feltörésével a szakértők sikertelenül próbálkoztak. A 2017. júliusi elemzések szerint ismét újabb változatok terjednek.

A korábbi változatokhoz (CryptoMix Wallet és Azer ransomware) hasonlóan egyelőre az új Exte zsarolóvírus is feltöretlen. Jobb, ha óvintézkedéseket tesz, ha el szeretné kerülni ezeket a vírusokat. Egy-két héttel később a Zayka, Noob, CK, DG, CNC és Mole03 ransomware-változatok is felbukkantak. Jelenleg az ERROR és EMPTY változatok a feltűnően aktívak.

A cryptomalware titokban jut a rendszerekbe, méghozzá spam e-mailek segítségével. Ezt követően előre meghatározott fájltípusokat keres, majd a kifinomult RSA-2048 algoritmus segítségével titkosítja őket. A malware eredetileg az .email[[email protected]]id[\[[a-z0-9]{16}\]].lesli vagy .lesli kiterjesztéseket illesztette a megcélzott fájlokhoz.

Más változatok többek között a.CRYPTOSHIELD, .code, .revenge, .scl, .rscl, .rdmk, .rmd, .wallet, .azer, .Mole03, .EXTE, .CNC kiterjesztéseket is használhatják.

A fájlok titkosítása után egy INSTRUCTION RESTORE FILES.TXT nevű üzenetet hoz létre, melyben tájékoztatja az áldozatokat, hogy a megadott e-mail címen (xoomx[@]dr.com and xoomx[@]usa.com) kapcsolatba kell lépniük a támadókkal, ha meg szeretnék kapni a visszafejtéshez szükséges kulcsot.

A visszafejtő kulcsot azonban jelentős összegű váltságdíj fejében adják csak át. Fontos, hogy mielőbb hozzálásson a CryptoMix eltávolításához, mert további fájlokat is titkosíthat. A ransomware-ek eltávolításához megbízható malware-eltávolító szoftver (pl. FortectIntego) teljes rendszervizsgálatára van szükség.

A cryptomalware hasonlít a CryptoWall 3.0, CryptoWall 4.0 és CryptXXX vírusokra. A CryptoMix azonban azt állítja, hogy a begyűjtött pénzt jótékony célokra fordítja.

A magát Cham Teamként nevező fejlesztőcsapat „ingyenes technikai támogatást” is kínál azoknak, akik a fizetés mellett döntenek. Félretéve a gyanús ígéreteket, emlékezzen arra, hogy bűnözőkkel van dolga, ezért nem érdemes hallgatni rájuk.

Ha fontolgatja a váltságdíj kifizetését, vegye figyelembe, hogy sokan nem kapják meg a visszafejtő kulcsot, vagy fertőző kulcsot kapnak.

Azt javasoljuk tehát, hogy ne kövesse az INSTRUCTION RESTORE FILE.TXT nevű fájl utasításait. A zsarolóvírus üzenete minden titkosított adatot tartalmazó mappában megjelenik. Az elérhető információk szerint a CryptoMix 862 különböző fájltípust megcélozhat. Lehetetlen nem észrevenni.

Az üzenetben két e-mail címet is adnak az áldozatoknak, xoomx[@]dr.com és xoomx[@]usa.com, amelyek segítségével el lehet érni a CryptoMix ransomware fejlesztőit a fájlok visszaállítása ügyében.

A kapcsolatfelvételt követően az áldozat hivatkozást és jelszót kap a One Time Secret nevű weboldalon keresztül, amely érzékeny adatok névtelen továbbítására használható. A hackerek először a jótékonyság gondolatával próbálják rávenni áldozataikat a fizetésre. Olyan ember azonban nem sok van, aki hajlandó lenne 1900 dollárt fizetni adataiért.

Később azzal is fenyegethetnek, hogy ha 24 órán belül nem érkezik meg az összeg, a duplájára emelik azt. Érdekesség, hogy a kapcsolatfelvételt követően kedvezmény kérhető. Akárhogy is legyen, nem javasoljuk, hogy kapcsolatba lépjen bűnözőkkel.

Amint észreveszi, hogy nem fér hozzá a fájlokhoz, lásson hozzá a CryptoMix vírus eltávolításához. Fontos, hogy a vírus eltávolítása nem állítja vissza a titkosított fájlokat. Ehhez a bejegyzésünk végén található adatmentési módszerekre lesz szüksége. Ha ön nem tartozik az áldozatok közé, helyezze biztonságba adatait, még mielőtt ransomware jutna a rendszerbe.

A CryptoMix víruscsalád tovább bővül

CryptoShield 1.0 zsarolóvírus. A frissen azonosított vírus gyengén védett és fertőzött weboldalakon terjed. A torrentoldalak és más fájlmegosztók látogatói kifejezetten nagy veszélyben lehetnek. Az EITest támadás segítségével alkalmazott RIG exploit kit minden szükséges fájlt letölt a CryptoShield működésbe lépéséhez.

A fertőzés előkészületeit követően a vírus hamis üzeneteket jelenít meg, amelyek látszólag szokványos Windows-folyamatoktól származnak. A csalást nem nehéz észrevenni, az értesítésekben számos helyesírási hiba felbukkan.

Érdekes, hogy a támadók az AES-256 és a ROT-13 titkosítási algoritmusokkal zárják le a fájlokat. Az utóbbi meglehetősen egyszerű, de az AES-256 továbbra is komoly fejfájást okoz a szakértőknek. A vírus sajnos törölheti a rendszer árnyékmásolatait is, megnehezítve ezzel az adatmentést. Fontos, hogy ne fizesse ki a követelt összeget.

.code vírus. A malware spam e-mailek kártékony csatolmányaként terjed. Ha a címzett megnyitja a csatolt fájlt, a malware a rendszerbe jut és hozzá is kezd a titkosításhoz. Ehhez az RSA-2048 algoritmust használja, a fájlokat a .code kiterjesztéssel jelöli.

Az összes céltípus titkosítása után üzenetet hoz létre „help recover files.txt” néven, melyben az xoomx_@_dr.com vagy xoomx_@_usa.com e-mail címeket adja meg a kapcsolatfelvételhez. Ezt persze felesleges megtenni, mert a támadók csak 5 bitcoin kifizetése után hajlandók átadni a visszafejtő kulcsot.

Ez óriási összeg, ne kockáztassa az elvesztését. Jobb, ha eltávolítja a .code vírust.

CryptoShield 2.0 zsarolóvírus. Az újabb verzió alig különbözik a korábbi CryptoShield változattól. A bejutást követően az RSA-2048 algoritmussal titkosítja az adatokat, majd a .CRYPTOSHIELD kiterjesztést illeszti a fájlokhoz.

Két új fájlt hoz létre az Asztalon, ezek neve # RESTORING FILES #.txt és # RESTORING FILES #.html. Ezek a fájlok az adatok visszaállítására vonatkozó információkat tartalmazzák. A támadók több e-mail címet is megadnak bennük ([email protected], [email protected] vagy [email protected]) a fizetésre hajlandó áldozatoknak.

Fizetni természetesen nem ajánlott. Ha ön is a CryptoMix áldozatai közé tartozik, távolítsa el a vírust, majd biztonsági mentések alapján vagy alternatív módszerek segítségével állítsa vissza az adatokat.

Revenge zsarolóvírus. Ezt a fájltitkosító vírust trójaiként terjesztik a RIG exploit kit segítségével. A bejutást követően megkeresi a rendszerben a meghatározott fájltípusokhoz tartozó fájlokat, és az AES-256 algoritmussal titkosítja őket. Ahogyan ezt neve is sejteti, a .revenge kiterjesztést illeszti a megnyithatatlanná tett fájlokhoz.

A támadók a # !!!HELP_FILE!!! #.txt nevű fájlban közlik az adatok visszaszerzéséhez szükséges lépéseket. Az áldozatok a következő e-mail címeken léphetnek kapcsolatba a támadókkal: [email protected], [email protected], [email protected], [email protected], [email protected] és [email protected].

A Revenge visszafejtő beszerzéséhez (nem javasoljuk) megadott összegű bitcoint kell továbbítani a támadóknak. Fontos, hogy a fizetést követően a támadók egyszerűen leléphetnek a pénzzel, vagy a visszafejtő helyett egy újabb vírust küldhetnek. Nem biztos, hogy visszaadják a fájlokat.

Mole zsarolóvírus. A CryptoMix ezen változata látszólag a USPS kiszállítással kapcsolatos problémáiról szóló félrevezető e-mailekkel terjed. Ha a címzett megnyitja a levélben szereplő hivatkozást vagy csatolmányt, a rendszerbe engedi a Mole vírust. A malware azonnal hozzákezd a fájlok titkosításához az RSA-1024 algoritmus segítségével.

A rendszer árnyékmásolatainak törlésével tovább rontja a helyzetet. Ha az áldozat nem készített korábban biztonsági másolatokat, a támadók szoftvere nélkül valószínűleg lehetetlen az adatok megmentése. A titkosítást követően a CryptoMix Mole ransomware „INSTRUCTION_FOR_HELPING_FILE_RECOVERY.TXT” nevű üzenetet hoz létre, melyben 78 órán belüli kapcsolatfelvételt követel.

Az áldozatoknak az [email protected] vagy az [email protected] e-mail címre kell küldeniük egyéni azonosítójukat. Ezt persze nem ajánljuk, mert a következő lépés az óriási összegű váltságdíj továbbítása lenne, és ezért legjobb esetben is csak egy ismeretlen működésű visszafejtő program jár. A ransomware bejutását követően a fertőzés eltávolítására kell koncentrálnia.

CryptoMix Wallet zsarolóvírus. Ez a változat is AES algoritmust használ, majd .wallet kiterjesztést illeszt a fájlokhoz – ezzel a Wallet ransomware-re emlékeztet. Újdonság, hogy át is nevezi a fájlokat. A fájl nevébe bekerül a támadók e-mail címe és az áldozat azonosítója, majd az új kiterjesztés következik: .[email@cím.com].ID[16 karakter].WALLET.

A fájlok titkosítása után az áldozatok hamis hibaüzenetet kapnak látszólag az explorer.exe folyamattól, amely azt a célt szolgálja, hogy az áldozatok az OK gombra kattintsanak. Ez a Felhasználói fiókok felügyeletének ablakát jeleníti meg. A hibaüzenet csak akkor tűnik el, ha az áldozat itt az „Igen” gombra kattint. Ezt követően a malware hozzálát az árnyékmásolatok törléséhez.

Végül pedig „#_RESTORING_FILES_#.txt” nevű üzentet hagy hátra, amelyben tájékoztatja az áldozatot, hogy egyedi azonosítóját a következő e-mail címek valamelyikére kell továbbítania: [email protected], [email protected] és [email protected]. A támadók megadják a visszafejtő szoftver árát is.

Nem érdemes megbíznia a bűnözőkben. Habár a ransomware sajnos egyelőre feltöretlen, a fizetéssel csak pénze elvesztését és további fertőzések bejutását kockáztatja. A támadás után használjon megbízható biztonsági szoftvert a fertőzés eltávolításához.

Mole02 ransomware vírus. A Mole02 is egy újabb változat a víruscsaládból, ez a .mole02 kiterjesztést illeszti a titkosított fájlokhoz. Az RSA és az AES algoritmusok segítségével zárja le az áldozatok adatait. A vírus 2017 júniusában bukkant fel, és azonnal több ezer számítógépet sikerült megfertőznie.

A vírus üzenete a _HELP_INSTRUCTION.TXT fájlban szerepel. Ezt az Asztalon helyezi el, és ebben tájékoztatja az áldozatokat a támadásról és a váltságdíjról. Szerencsére akkor sem szükséges a váltságdíj kifizetése, ha az áldozat nem készített biztonsági mentéseket: a malware-szakértőknek sikerült Mole 02 visszafejtőt készíteniük, mellyel teljesen ingyen visszaállíthatók a titkosított fájlok.

Azer zsarolóvírus. Az AZER Cryptomix vírus a ransomware-csoport legújabb verziója, amely közvetlenül a Mole02 visszafejtő kiadása után bukkant fel. Az új változat az .-email-[[email protected]].AZER vagy az .-email-[[email protected] kiterjesztésekkel jelöli a titkosított fájlokat. Ez a vírus is módosítja a fájlneveket.

A hátrahagyott üzenet neve _INTERESTING_INFORMACION_FOR_DECRYPT.TXT. Rövid üzenetről van szó, csak azt javasolja, hogy a visszaállítással kapcsolatban a megadott e-mail címeken szerezhető információ. Természetesen ebben az esetben sem fogják ingyen visszaadni a fájlokat.

A váltságdíj összege még ismeretlen. Sajnos egyelőre nem létezik olyan szoftver, amely vissza tudná fejteni az .azer fájlokat.

Exte zsarolóvírus. Ez a ransomware 2017 júliusában jelent meg. A neve már sejteti, hogy az .EXTE kiterjesztést illeszti a titkosított fájlokhoz. A megcélzott fájlok lezárása után egy _HELP_INSTRUCTION.TXT nevű fájlt tölt le. Az áldozatoknak az [email protected], [email protected] vagy [email protected] címre kell küldeniük egyedi azonosítójukat, és innen várhatják az adatok visszaállítására vonatkozó instrukciókat is.

A váltságdíj összege egyelőre ismeretlen, úgy tűnik, hogy a támadók külön-külön határoznak meg összeget minden áldozat számára a titkosított fájlok mennyisége alapján. Habár még nem létezik hivatalos Exte visszafejtő, a váltságdíj kifizetését nem javasoljuk.

Zayka zsarolóvírus. A Zayka ransomware is a CryptoMix egyik változata. Habár virtuális zsarolóeszközként működik, az áldozat által fizetendő összeget nem határozza meg. A titkosítás során a .zayka kiterjesztést adja a fájlokhoz, majd _HELP_INSTRUCTION.TXT nevű üzenetet hoz létre.

Az üzenet azt javasolja, hogy az áldozat próbálja ki a Data Recovery Pro-t három kisebb fájlon, amelyek e-mailben továbbíthatók a támadóknak. Az áldozat az [email protected] címre írhat az adatmentést illetően. Mi azonban azt javasoljuk, hogy ne hallgasson a bűnözők utasításaira. Inkább távolítsa el a Zayka vírust és keresse elő a biztonsági mentéseket.

Noob zsarolóvírus. A CryptoMix Noob zsarolóvírus 2017 júliusában bukkant fel, közvetlenül a Zayka vírus után. Nem összekeverendő a NoobCrypt ransomware-rel, amely egy teljesen más vírus.

A Noob vírus szintén a titkosított fájlokhoz ragasztott kiterjesztésről kapta a nevét. A ransomware az előzőkkel megegyező nevű üzenetet hoz létre: _HELP_INSTRUCTION.TXT. A Zaykához hasonlóan nem adja meg a váltságdíj összegét.

Sajnos egyelőre semmilyen jó hírrel nem szolgálhatunk a .noob fájlok visszafejtését illetően. Amint felbukkan egy működő visszafejtő, frissítjük bejegyzésünket. Addig is koncentráljon a Noob ransomware eltávolítására.

CK zsarolóvírus. A Noob ransomware felbukkanása után mindössze néhány nappal (július 20-án) egy újabb változat érkezett. A CryptoMix CK ransomware a .ck kiterjesztéssel jelöli meg a titkosított fájlokat. Szintén _HELP_INSTRUCTION.TXT nevű üzenetet hoz létre, de a tartalma megváltozott. Egyetlen e-mail cím helyett hármat ad meg: [email protected], [email protected] és [email protected].

Úgy tűnik, hogy nem ez a ransomware-család legutolsó változata, feltételezhetően hamarosan újabbak látnak napvilágot. A .ck fájlok visszafejtéséhez egyelőre nem készült program, de ez nem jelenti azt, hogy érdemes megpróbálnia alkudni a bűnözőkkel (és nem csak azért, mert erre nem lesznek hajlandók).

A váltságdíj kifizetése nem garantálja a fájlok megmenekülését. Jobb tehát, ha mielőbb hozzálát a CK ransomware eltávolításához, majd megpróbálkozik a bejegyzésünk végén található adatmentési módszerekkel.

Mole03 ransomware vírus. A Mole03 vírus is a hírhedt Crypto Mix ransomware egyik módosított változata, valamint a Mole vírusok egyike. A rendszerbe jutást követően titkosítja a fájlokat, majd .mole03 kiterjesztést ad hozzájuk. Ezután _HELP_INSTRUCTION.txt nevű fájlt hoz létre minden titkosított adatot tartalmazó mappában, valamint az Asztalon is. Egyelőre egyetlen ingyenes visszafejtő sem képes visszaállítani a Mole03 által titkosított fájlokat.

Ezt a változatot az EiTest kampány és fertőzött weboldalak terjesztik, amelyek a hamis „The “HoeflerText” wasn't found” üzenetekkel üdvözlik a potenciális áldozatokat. A felugró ablakok azt állítják, hogy a böngészőben nincs telepítve egy bizonyos betűkészlet, amely szükséges az oldal tartalmának megjelenítéséhez. A fájl sajnos vírust rejt.

A Mole03-at terjesztő weboldalak olyan kódot tartalmaznak, amely azonosítja az áldozat által használt böngészőt. Ha Internet Explorert észlel, ügyfélszolgálati csalást végző adathalász oldalra irányítja az áldozatot. A weboldal csalók felhívását javasolja az állítólagos YahLover.worm eltávolítása ügyében.

DG zsarolóvírus. A DG kiterjesztés vírusként is ismert fertőzés is a hírhedt ransomware egyik változata. A malware-t először július 28-án észlelték, és a Crypto Mix korábbi változataihoz hasonlóan _HELP_INSTRUCTION.TXT nevű fájlban tárolja a támadók üzenetét. Ezt a fájlt több helyre is elmenti, hogy az áldozat biztosan megtalálja.

Az üzenetben három e-mail cím található: [email protected], [email protected] és [email protected]. A titkosított fájlokon használt kiterjesztéstől és az eltérő e-mail címektől eltekintve nem sok változást eszközöltek.

A részletek most is képlékenyek, nem adja meg a váltságdíj pontos összegét – ehhez az áldozatnak e-mail kell írnia a támadóknak. Egyelőre nem létezik visszafejtő a Cryptomix DG ransomware-hez.

CNC zsarolóvírus. 2017. augusztus 7-én a bűnözők újabb képviselővel bővítették a CryptoMix családot, amely újabb kiterjesztést vezetett be a titkosított fájlok megjelöléséhez. A vírus ezúttal a .CNC kiterjesztést használja. Az üzenet neve már ismerős, de a tartalma kissé megváltozott.

A CNC ransomware is új e-mail címeket használ. Ezek a [email protected], a [email protected] és a [email protected]. A támadók azt ígérik, hogy mielőbb „segítenek”, habár ez a szó kissé távol áll a valóságtól. Ne feledje: bűnözőkkel van dolga, akik zsarolni próbálják. Fizetés nélkül nem fogják visszaállítani a fájlokat.

Azt javasoljuk, hogy kétszer is gondolja meg, hogy biztosan ki szeretné-e fizetni a követelést. A fizetéssel későbbi projektek elkészítését, további illegális tevékenységek lebonyolítását finanszírozná. Ez pedig újabb és újabb áldozatokat eredményezne.

ZERO zsarolóvírus. Ez a változat 2017 júliusának végén bukkant fel. A többi változathoz képest nem volt kifejezetten sikeres vírus, de még így is számos rendszerbe sikerült bejutnia.

Ezúttal a [email protected] e-mail címre kell írni a visszafejtéssel kapcsolatban. Ez az e-mail cím ugyanolyan nevű üzenetben van, mint korábban.

A titkosításhoz használt egyedi visszafejtő kulcs nélkül lehetetlen visszafejteni a kifinomult algoritmussal lezárt fájlokat. Ezt a kulcsot sajnos csak a váltságdíj kifizetésével lehet megszerezni, a támadók kezében van.

OGONIA zsarolóvírus. Az Ogonia vírus a CryptoMix víruscsalád egyik újabb tagja. Az első példányt 2017. augusztus 7-én észlelték. Újabb bizonyíték a fejlesztők kapzsiságára – a már így is óriási kizsarolt összeget még tovább szeretnék gyarapítani. A Cryptomix Ogonia vírus ennek a kapzsiságnak az eredménye.

A rendszerbe jutást és a titkosítást követően .OGONIA kiterjesztéssel jelöli a fájlokat. Érdemes megemlíteni, hogy a vírus a fájlok nevét is teljesen megváltoztatja, így nagyon nehéz azonosítani őket. Szokás szerint _HELP_INSTRUCTION.TXT nevű üzenetet hoz létre, amely alig tartalmaz hasznos információt.

Rövid üzenet szerepel benne: “All you files crypted. For decrypt write to: [email protected].” Az üzenetben szereplő azonosító az áldozat azonosítására szolgál, innen tudják a támadók, hogy melyik visszafejtő kulcs kihez tartozik. Sajnos zsarolókról van szó, akik csak pénzért fogják ezt a kulcsot átadni.

ERROR zsarolóvírus. A CryptoMix Error vírus 2017. augusztus 18-án lépett színre. A már jól ismert fájlnevet használja az üzenethez, de a titkosított fájlokat .error kiterjesztéssel jelöli. Az üzenetben szereplő kapcsolatfelvételi e-mail címek az [email protected], [email protected], [email protected] és [email protected]. A támadók nem meglepő módon e-mailben írják le az adatmentésre vonatkozó tudnivalókat.

A vírus 11 db RSA-1024 publikus kulcsot használ, ezekkel titkosítja a fájlok lezárásához használt AES kulcsot. A támadók segítsége nélkül lehetetlen kideríteni a visszafejtő kulcsot,

Ehhez azonban óriási összeget követelnek. Sajnos a szakértőknek sem sikerült még visszafejtőt készíteniük az .error fájlokhoz. Azt javasoljuk, hogy mielőbb távolítsa el a vírust egy megfelelő antimalware szoftver segítségével.

EMPTY zsarolóvírus. A CryptoMix csapat teljesen új készítménye. Ez a vírus az .empty kiterjesztéssel jelöli meg a titkosított fájlokat, és három e-mail címet ad meg a _HELP_INSTRUCTION.TXT nevű üzenetben.

A vírus „kedvesen” azt javasolja, hogy az áldozat az [email protected], [email protected] vagy [email protected] címre írva kérjen instrukciókat a váltságdíj kifizetésére vonatkozóan. Azt ígérik, hogy rövid időn belül válaszolni fognak – ez általában 12 órát jelent.

Biztonsági másolatok nélkül lehetetlen visszaállítani a .empty fájlokat, ezért azt javasoljuk, hogy mielőbb távolítsa el a vírust, mert a háttérben további fertőzéseket tölthet le.

A CryptoMix Arena zsarolóvírus az .arena kiterjesztéssel teremt káoszt. A Crysis változattal egy időben jelent meg, amely szintén .arena kiterjesztést használ. Közelebbről megnézve azonban a különbség egyértelművé válik.

Miután a CryptoMix Arena befejezte a titkosítást, hexadecimális számsorra módosítja a fájlneveket, majd .arena kiterjesztést illeszt a fájlokhoz. Ezt követően megnyitja a _HELP_INSTRUCTION.txt fájlt. Ebben röviden tájékoztat a titkosításról, és megadja az [email protected] e-mail címet.

Ez a változat is feltűnően komplex titkosítást használ. 11 különböző RSA-1024 kulccsal titkosítja az adatok titkosításához használt AES kulcsot. Ennek köszönhetően offline működhet. Hogy az áldozatokat a fizetésre ösztönözzék, a támadók hajlandóak egyetlen fájlt ingyen visszafejteni.

Arról azonban nem tudni, hogy bárki is minden fájlt visszakapott volna a fizetés után. A CryptoMix Arena álnéven terjedhet, ezért extra figyelmet kíván.

A támadás fő forrásai: A RIG exploit kit és a hamis “HoeflerText” betűkészletet hirdető felugró ablakok

A CryptMix vírus nem egyetlen módszerrel jut a rendszerbe. Letölthető félrevezető értesítésekre vagy letöltési gombokra kattintva, vagy bekerülhet peer-to-peer hálózatokról is. A malware-szakértők információi szerint a RIG exploit is terjeszti.

Leggyakrabban azonban becsapós e-mailek csatolmányaiként érkezik például számlának, üzleti jelentésnek vagy hasonló dokumentumnak álcázva. Egyes verziók hamis csomagszállítási értesítésként is terjednek. Nagyon óvatosnak kell tehát lennie a beérkező levelekkel, ne siesse el a csatolmányok vagy hivatkozások megnyitását.

Fontos tehát, hogy ne csak egy antivírus szoftverrel védje rendszerét, hanem ön is odafigyeljen, ha el szeretné kerülni a Crypto Mix bejutását. Bizonyos változatok exploit kitek és trójaiak segítségével fertőznek. A megfelelő védelem érdekében:

- Vizsgálja meg az ismeretlen feladóktól érkező leveleket;

- Figyeljen oda az újonnan letöltött szoftverekre;

- Ellenőrizze a meglátogatott weboldalak megbízhatóságát.

- A trójai vírusok elkerüléséhez fontos az is, hogy odafigyeljen a szoftverek telepítési folyamataira.

A CryptoMix vírus teljes eltávolítása

A CryptoMix eltávolítása nem egyszerűen lehetőség, hanem elkerülhetetlen teendő. Ha nem távolítja el, a később létrehozott fájlok is áldozatul eshetnek. Tudnia kell, hogy a zsarolóvírusok eltávolítása nehézkes folyamat lehet,

mert mindent megtesznek, hogy megakadályozzák az antivírusok megfelelő működését. Ilyen esetben kézzel kell túljárnia a vírus képességein, hogy elindíthassa az antivírus programot. A vírus hatástalanítása után a kiváló FortectIntego, SpyHunter 5Combo Cleaner vagy Malwarebytes segítségével megtisztíthatja a rendszert.

A CryptoMix kézi eltávolítására vonatkozó lépéseket, melyeket szakértőink állítottak össze, megtalálja bejegyzésünk végén. Amennyiben további problémákba ütközött a vírus eltávolítása során, bátran írjon nekünk üzenetet.

Arról kaptunk információkat, hogy a vírus aktívan célozza a német nyelvű területeket. Ha az ön anyanyelve német, tekintse át a DieViren.de weboldal eltávolítási útmutatóját.

Manuális Eltávolítási Útmutató - CryptoMix vírus

CryptoMix eltávolítása ezzel: Safe Mode with Networking

A zsarolóvírusok gyakran megakadályozzák a biztonsági szoftverek működését. Ilyen esetben indítsa a számítógépet „Csökkentett mód hálózattal” üzemmódban.

-

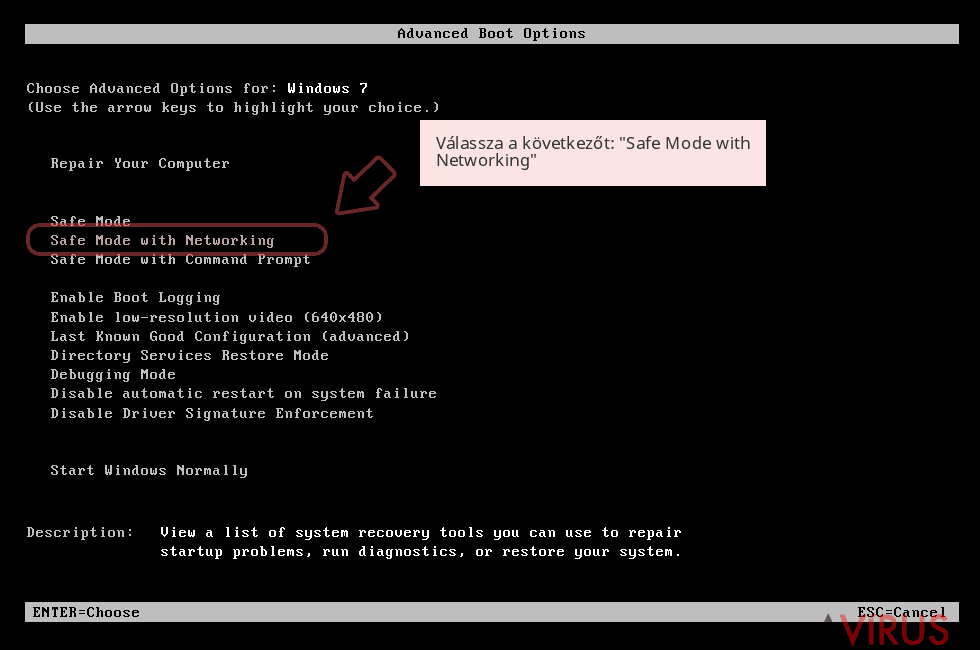

Lépés 1: Indítsa a számítógépet Safe Mode with Networking módban

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Safe Mode with Networking

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Networking

-

Lépés 2: CryptoMix törlés

Jelentkezzen be a fertőzött fiókba és indítson egy böngészőt. Töltsön le egy megbízható antispyware programot, például: FortectIntego. Telepítse, frissítse, majd futtasson vele teljes rendszervizsgálatot és távolítson el minden rosszindulatú fájlt, amely a ransomware-hez tartozik, majd fejezze be a behatoló (CryptoMix) eltávolítását.

Próbálkozzon másik módszerrel, ha a ransomware blokkolja a következőt: Safe Mode with Networking

CryptoMix eltávolítása ezzel: System Restore

Ha a Csökkentett mód nem segít, próbálkozzon a Rendszer-visszaállítás funkcióval. Ebben az esetben kétszer is vizsgálja át a rendszert a választott biztonsági szoftverrel.

-

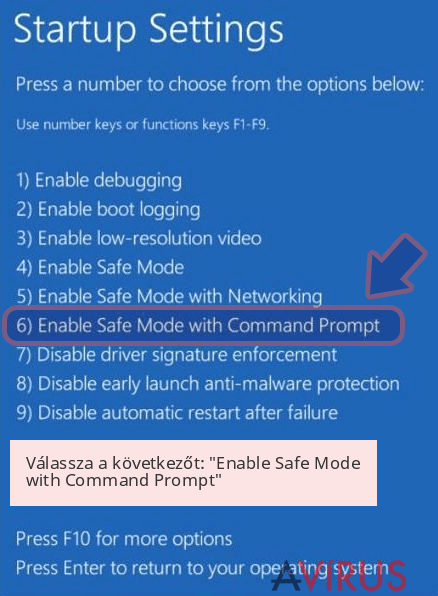

Lépés 1: Indítsa a számítógépet Safe Mode with Command Prompt módban

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Command Prompt

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Command Prompt

-

Lépés 2: Állítsa vissza a rendszerfájlokat és -beállításokat

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

-

Most írja be, hogy rstrui.exe, majd kattintson ismét arra, hogy Enter..

-

Mikor megjelenik az új ablak, kattintson arra, hogy Next, majd válasszon egy Next fertőzést megelőző visszaállítási pontot.

-

A rendszervisszaállítás indításához kattintson arra, hogy Yes.

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

+1: Az adatok visszaállítása

A fenti útmutató a bejutott CryptoMix eltávolításában segít. A titkosított fájlok visszaállításához az avirus.hu biztonsági szakértőinek részletes útmutatóját érdemes követnie.Több módszerrel is megkísérelheti a bejutott CryptoMix által titkosított fájlok visszaállítását:

A CryptoMix által titkosított fájlok visszaállítása a Data Recovery Pro segítségével

A Data Recovery Pro egy jól ismert szoftver, amely véletlenül törölt és hasonló fájlok megmentésére szolgál. A ransomware által titkosított fájlok visszaállításához a következő lépések szükségesek:

- Data Recovery Pro letöltése;

- A letöltött Data Recovery telepítőjének lépéseit követve telepítse a szoftvert számítógépére;

- Indítsa el, és a vizsgálat segítségével gyűjtse össze a bejutott CryptoMix zsarolóvírus által titkosított fájlokat;

- Állítsa vissza őket.

A CryptoMix ransomware okozta károk visszavonása a Windows „Előző verziók” funkciójával

Az Előző verziók funkció csak akkor működik, ha a Rendszer-visszaállítás már a fertőzés előtt aktív volt. Ezzel a módszerrel egyenként állíthatja vissza a fájlokat.

- Kattintson jobb gombbal a visszaállítandó fájlra;

- A “Properties” menüben válassza az “Previous versions” menüpontot;

- Nézze át a fájl elérhető változatait a “Folder versions” szakaszban. Válasszon egy megfelelő változatot, majd kattintson a “Restore” gombra.

CryptoMix Revenge visszafejtés

A titkosított fájlokat ezzel a szoftverrel fejtheti vissza. Fontos, hogy csak azokhoz a fájlokhoz használható, amelyeket „offline kulccsal” titkosítottak. Ha az ön rendszerébe jutott CryptoMix egy távoli kiszolgálón tárolt egyedi kulcsot használt, ez a visszafejtő nem segíthet.

Fontos törődnie a crypto-ransomware vírusok elleni óvintézkedésekkel. Ha meg szeretné védeni számítógépét az olyan ransomware-ektől, mint a most tárgyalt CryptoMix, használjon megbízható antispyware programot, például: FortectIntego, SpyHunter 5Combo Cleaner vagy Malwarebytes