[email protected] vírus eltávolítása (víruseltávolítási instrukciók) - ingyenes instrukciók

Eltávolítási Útmutató - [email protected] vírus

Mi az, hogy [email protected] ransomware vírus?

A [email protected] vírus

A [email protected] vírus a Dharma ransomware legújabb változata, amely maga pedig a CrySiS egyelőre visszafejthetetlen új generációja. A vírus feladata, hogy átvizsgálja a tárolt mappákat, majd titkosítsa a bennük tárolt fájlokat. A [email protected] ransomware ehhez a rendkívül komplex AES és RSA titkosítási módszereket használja. A folyamat során a vírus a következők valamelyikére módosítja a titkosított fájlok kiterjesztését:

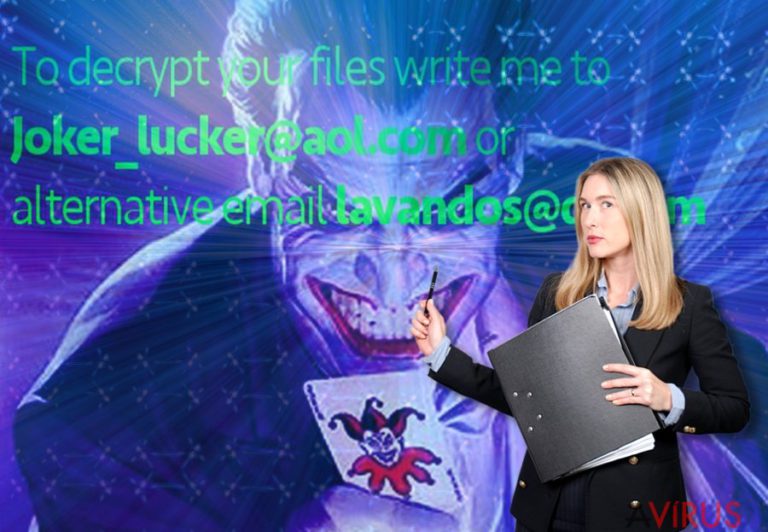

A fő probléma az, hogy a .dharma és .wallet fájlokat a titkosításkor létrejövő speciális visszafejtő kulcs nélkül nem lehet megnyitni – ez a kulcs pedig a támadók kezében van. Nincs mód a visszafejtő kulcs megszerzésére a támadók bevonása nélkül, de a támadók nem ingyen fogják átadni. Éppen ezért cseréli le a vírus a számítógép háttérképét egy olyan képre, amely arról tájékoztat, hogy a [email protected] (vagy [email protected]) címen lehet információt szerezni a visszafejtő kulcs megszerzéséről. Nem kérdés, hogy mire fogják kérni az áldozatot. Ahogyan a legtöbb más ransomware vírus és minden CrySiS változat esetébe,n az áldozatnak bitcoint kell vennie például a LocalBitcoin vagy a CoinCafe oldalán, majd továbbítania kell a támadók által megadott címre. Ezt követően e-mailt kell küldeni a tranzakció részleteivel. A tranzakció számazonosítója bizonyítja a befizetést. Ezt követően a támadók elméletileg elküldik a [email protected] vírus visszafejtőjét. A helyzet azonban rossz irányt is vehet: előfordulhat, hogy egyszerűen lelépnek a pénzzel. Nem számít, hogy mit ígérnek a csalók, nem tehetünk ellenük semmit, és ha úgy döntenek, hogy nem küldenek semmit, a fájlok örökre titkosítva maradnak. A váltságdíj kifizetése nem mentes a kockázatoktól, ezért azt tanácsoljuk, hogy ne fizessen. Fontos figyelembe venni azt is, hogy korábbi biztonsági másolatokból a fájlok könnyedén visszaállíthatók, csak távolítsa el a [email protected] vírust egy antimalware programmal (például FortectIntego) és keresse elő a mentéseket tartalmazó adathordozót.

Hogyan jutott a rendszerbe ez a CrySiS változat?

A Crysis ransomware főleg kártékony spam e-mailek segítségével terjed. Kerülje el az ismeretlen feladóktól származó e-maileket, és ne nyisson meg csatolmányokat vagy hivatkozásokat ilyen levelekben. Gyakran nehéz azonosítani az adathalász leveleket, mert mindent megtesznek, hogy hihetőnek tűnjenek. A levelek gyakran látszólag olyan jól ismert vállalatoktól származnak, mint az Amazon, az eBay vagy a PayPal – esetleg valamilyen egészségügyi szervezet. A támadók levelei akár orvosi vizsgálat eredményeinek is tűnhetnek, mely szerint a címzettet rákkal diagnosztizálták. A támadók néha teljes orvosi jelentéseket fabrikálnak. A továbbiak már ismerősek lehetnek: a csatolmány nem valódi dokumentum, ransomware vírust rejt. Az ilyen fájlok megnyitása súlyos következményekkel jár. Ne bízzon az ismeretlen feladókban, ne nyissa meg a bennük lévő hivatkozásokat és fájlokat!

A [email protected] vírus gyors eltávolítása

Ha adatait lezárta a [email protected], sajnos nem sok mindent tehet. Visszaállíthatja őket biztonsági másolatokból, de ha nem készített ilyet, a fájlok visszaállítása lehetetlen. Mielőbb távolítsa el a [email protected] vírust, és tegyen megelőző intézkedéseket, hogy legközelebb ne fordulhasson elő hasonló. Az alábbi [email protected] eltávolítási útmutató segítségével megszabadulhat a fertőzéstől.

Manuális Eltávolítási Útmutató - [email protected] vírus

[email protected] eltávolítása ezzel: Safe Mode with Networking

-

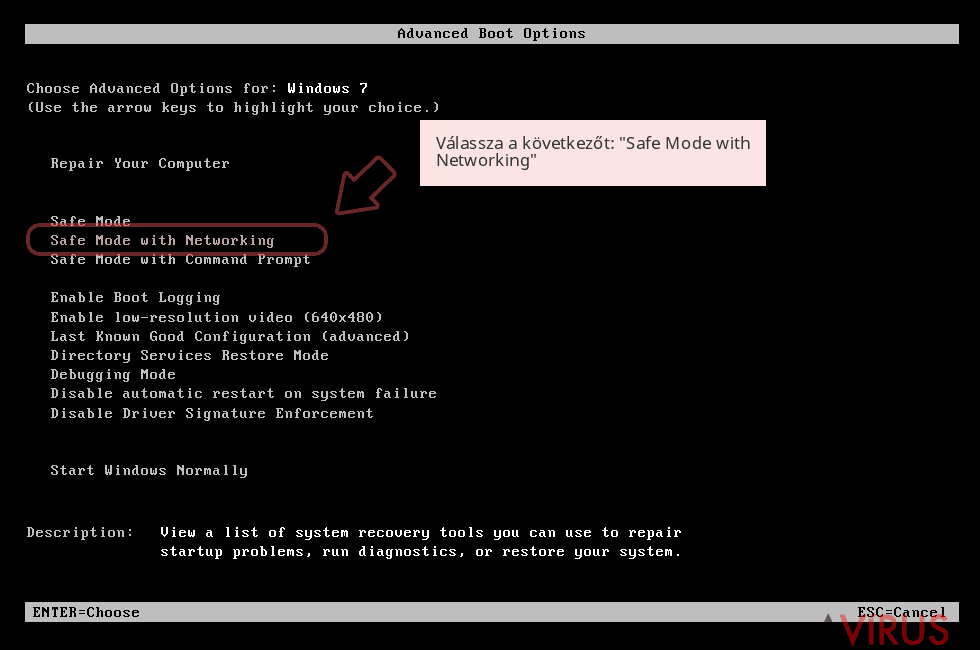

Lépés 1: Indítsa a számítógépet Safe Mode with Networking módban

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Safe Mode with Networking

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Networking

-

Lépés 2: [email protected] törlés

Jelentkezzen be a fertőzött fiókba és indítson egy böngészőt. Töltsön le egy megbízható antispyware programot, például: FortectIntego. Telepítse, frissítse, majd futtasson vele teljes rendszervizsgálatot és távolítson el minden rosszindulatú fájlt, amely a ransomware-hez tartozik, majd fejezze be a behatoló ([email protected]) eltávolítását.

Próbálkozzon másik módszerrel, ha a ransomware blokkolja a következőt: Safe Mode with Networking

[email protected] eltávolítása ezzel: System Restore

-

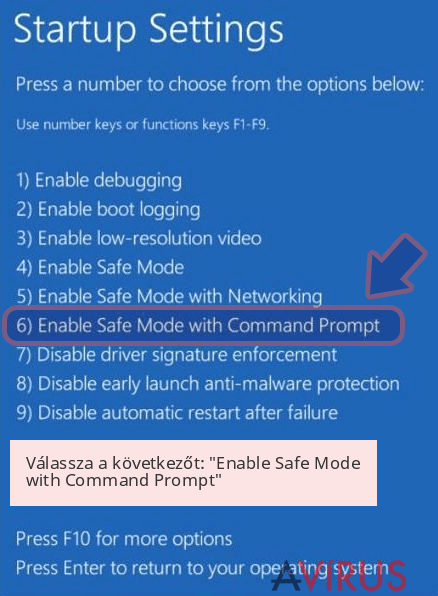

Lépés 1: Indítsa a számítógépet Safe Mode with Command Prompt módban

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Command Prompt

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Command Prompt

-

Lépés 2: Állítsa vissza a rendszerfájlokat és -beállításokat

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

-

Most írja be, hogy rstrui.exe, majd kattintson ismét arra, hogy Enter..

-

Mikor megjelenik az új ablak, kattintson arra, hogy Next, majd válasszon egy Next fertőzést megelőző visszaállítási pontot.

-

A rendszervisszaállítás indításához kattintson arra, hogy Yes.

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

+1: Az adatok visszaállítása

A fenti útmutató a bejutott [email protected] eltávolításában segít. A titkosított fájlok visszaállításához az avirus.hu biztonsági szakértőinek részletes útmutatóját érdemes követnie.Számítógépe súlyosan fertőzött, ha a fájlok kiterjesztése .wallet, és ha az Asztal háttérképe szerint a [email protected] címre kell írnia a fájlok visszafejtése ügyében. Azt javasoljuk, hogy mielőbb távolítsa el a vírust, majd keressen biztonsági mentéseket. Ha nem készített biztonsági mentéseket, az alábbi módszerek talán segíthetnek.

Több módszerrel is megkísérelheti a bejutott [email protected] által titkosított fájlok visszaállítását:

Data Recovery Pro

A Data Recovery Pro sérült/törölt fájlok visszaállítása során jön jól, de a ransomware által titkosított fájlokhoz is megpróbálhatja felhasználni.

- Data Recovery Pro letöltése;

- A letöltött Data Recovery telepítőjének lépéseit követve telepítse a szoftvert számítógépére;

- Indítsa el, és a vizsgálat segítségével gyűjtse össze a bejutott [email protected] zsarolóvírus által titkosított fájlokat;

- Állítsa vissza őket.

A Windows korábbi változatok funkciója

Ha a fertőzés előtt már engedélyezve volt a Rendszer-visszaállítás funkció, a korábbi változatok segítségével a fájlokat egyenként talán megmentheti. Hasznos funkció, de csak egyesével használható. Sok időre lesz szüksége, ha sok titkosított fájlt kell visszaállítania.

- Kattintson jobb gombbal a visszaállítandó fájlra;

- A “Properties” menüben válassza az “Previous versions” menüpontot;

- Nézze át a fájl elérhető változatait a “Folder versions” szakaszban. Válasszon egy megfelelő változatot, majd kattintson a “Restore” gombra.

Fontos törődnie a crypto-ransomware vírusok elleni óvintézkedésekkel. Ha meg szeretné védeni számítógépét az olyan ransomware-ektől, mint a most tárgyalt [email protected], használjon megbízható antispyware programot, például: FortectIntego, SpyHunter 5Combo Cleaner vagy Malwarebytes