Monero Miner törlés (eltávolítási útmutató) - (frissítve: 2018. ápr)

Eltávolítási Útmutató - Monero Miner

Mi az, hogy Monero Miner?

A kriptopénzmánia nagy lökést ad a kártékony Monero bányászok fejlesztésének

A Monero Miner egy kártékony program, amely már 2016 óta bányászik Monero kriptopénzt. A vírus 2017-ben frissült, és továbbra is illegális módon termel virtuális pénzt a fertőzött számítógép processzorát kihasználva. Jelenleg a Vatico Monero (XMR) CPU Miner, a Shadowsocks Miner, a Wise XMRig vírus és más bányászok is terjednek.

A Monero Miner vírus az esetek többségében trójai vírusként terjed, és szoftvercsomag formájában kerül a rendszerbe, de a szakértők a Coinhive JS bányász rosszindulatú használatát is észlelték. Ez egy JavaScript-könyvtár, amelyet számos népszerű weboldalba és böngészős kiegészítőbe bejuttattak.

A vírus társai többek között a Gplyra Miner, a Vnlgp Miner és a CPU Miner is. Céljuk megegyezik: kriptopénzbányászat. Léteznek például Bitcoin, Dash vagy Decred valutát bányászó fertőzések, de a Monero Miner (ahogyan ez a nevéből sejthető) a Monero nevű kriptovalutát termeli.

A malware titokban jut a rendszerbe, de megtalálható a Feladatkezelő segítségével, ahol NsCpuCNMiner32.exe vagy Photo.scr nevű folyamatként szerepel. A támadók teljes botnethálózatot építenek a számítógépekből – és a teljes hálózat ugyanaz a feladatot végzi. A számítógépek tulajdonosai persze semmit sem tudnak arról, hogy mi folyik a háttérben. Csak akkor veszik észre, hogy valami gond lehet, mikor a rendszer furcsán kezd működni.

A bányászok a processzor teljesítményének nagy részét felemésztik, ezért a rendszer persze lelassul, a programok akár össze is omolhatnak. Az extra munka ráadásul nemcsak szoftveres problémákat okozhat, túlhevülés miatt az alkatrészek is károsodhatnak.

A trójai fejlesztőit azonban nem érdekli a számítógép állapota, csak az, hogy bevételt termeljenek maguknak. Szerencsére ezek a kellemetlen következmények elkerülhetők, van lehetőség a Moneri Miner leállítására és eltávolítására. Az automatikus víruseltávolító eszközök (pl. FortectIntego vagy Malwarebytes) elvégzik a feladatot ön helyett. Bejegyzésünk későbbi szakaszaiban további javaslatokat találhat a vírus eltávolítására vonatkozóan.

A Coinhive gyorsan a támadók kedvencévé vált

A Coinhive egy JavaScript-könyvtár, amellyel a Monero blockchain különböző weboldalakba építhető. Az eszköz nem is olyan régen készült el (szeptember 14-én), de máris felkeltette a rosszban sántikálók figyelmét. Rosszindulatú módon a weboldalak látogatóinak számítógépét kihasználva bányásznak maguknak kriptopénzt. A Coinhive JS miner egyébként ügyfélszolgálati csalások formájában is terjed.

A szakértők emellett a SafeBrowse bővítmény részeként is felfedezték. Ha valaki telepíti ezt a bővítményt, a Monero Minert is telepítette, amely azonnal használatba vette a CPU teljesítményének 50%-át. Emiatt a számítógép lelassul, illetve a megnövekedett hőtermelés miatt megsérülhetnek az alkatrészek. Amíg a böngésző fut, a bányászat is üzemel. A böngésző márpedig akár órákig is használatban lehet.

A Coinhive olyan weboldalakon is felbukkan, amelyek népszerű közösségi oldalaknak, például a Twitternek adják ki magukat. Valaki például regisztrálta a twitter.com.com domaint. Ez az oldal is bányászprogramot tölt be, ha valaki például a Twitter valódi címét elgépelve megnyitja. Könnyen lehet, hogy a támadók több hasonló domaint is regisztráltak, hogy a figyelmetlen internetezőket kihasználva minél több profitot termelhessenek.

Több weboldalról is kiderült, hogy titokban hasonló böngészős bányászokat futtat. Ilyen például a The Pirate Bay, a showtime.com és a showtimeanytime.com is. Utóbbiak azonban leálltak ezzel, miután a dologra fény derült. Mindazonáltal a sejtések szerint még így is több százezer forintot kereshettek.

2017. augusztusi frissítés: Felbukkant a Vatico Monero (XMR) CPU Miner

A malware legújabb változata XMR (Monero) és más kriptovaluták bányászatára is képes. A korábbi verzióhoz hasonlóan ez a malware is trójai segítségével terjed. A biztonsági szoftverek a moloko.exe fájlt észlelhetik. A fájlnév alapján azt sejthetjük, hogy a malware eredetileg orosz felhasználókat célzott – vagy fejlesztői orosz anyanyelvűek. A bányásztrójaiak sajnos komoly problémát jelentenek az országban.

A kártevő Monero (XMR) CPU miner néven jelenik meg a Feladatkezelőben. A vírus jelenlétét leginkább a processzor megnövekedett kihasználtsága jelzi. A malware XMR bányászcsatornához kapcsolódik (xmr-eu.dwarfpool.com:8050), majd munkához lát.

Ha a Feladatkezelőt nem is ellenőrzik, a számítógép lassulása minden bizonnyal fel fog tűnni az érintett felhasználóknak. Ha a kártevő az ön számítógépébe is bejutott, mielőbb lásson hozzá az eltávolításához!

A Monero Miner működésével kapcsolatban érdemes tudni, hogy Photo.scr nevű fájlként jut a rendszerbe, majd ugyanezt a fájlt a számítógép minden meghajtóján elhelyezi. A Trójai előbb-utóbb kicsomagolja az NsCpuCNMiner32.exe nevű futtatható állományt – ez a fájl végzi magát a bányászatot.

A fájl a %Temp% mappába kerül, innen indul el. Természetesen a számítógép minden bekapcsolásakor önállóan működésbe lép. Szerencsére a kártevő azonnal működésképtelenné válik, ha a számítógép lecsatlakozik az internetről, a bányászat folyamataihoz ugyanis folyamatos hálózati kapcsolat szükséges. Érdemes tehát a Monero Miner eltávolítását is internet nélkül végezni. Az eltávolítás kézzel is elvégezhető, az ehhez szükséges lépéseket kicsit lentebb találja.

2017. november 2.: Kártékony Monero bányászok a Google Play Áruházban

A Google Play Áruház ismét megbízhatatlan hivatalos alkalmazásboltnak bizonyult. A legújabb malware-faj sikeresen elérte a Google-t is, már az Android rendszerű készülékek sincsenek biztonságban. Kártékony alkalmazásokról van szó, amelyekben a szakértők kriptopénzt bányászó kódot találtak. A biztonsági szoftverek általában ANDROIDOS_JSMINER vagy ANDROIDOS_CPUMINER néven azonosítják a kártékony Android Monero Miner vírust.

A JSMiner változat a „Recitiamo Santo Rosario Free” nevű (vallási funkciókat nyújtó) alkalmazásban és a „SafetyNet Wireless App” nevű alkalmazásban bukkant fel. (Utóbbi egy videók megtekintéséért és kérdőívek kitöltéséért kedvezményeket és kuponokat kínáló alkalmazás). A kriptopénz bányászatához nem meglepően ezek az alkalmazások is a Coinhive módszert alkalmazzák (amelyet fentebb részleteztünk). A JavaScript kód az alkalmazás webview elemében fut; az áldozat azonban ebből semmit sem vesz észre, csak a következő tüneteket tapasztalja:

- Rövidebb akkumulátor-élettartam;

- Rosszabb készülékteljesítmény;

- Összeomló alkalmazások.

A CPUMiner a „Car Wallpaper HD: mercedes, ferrari, bmw and audi” nevű alkalmazásban bukkant fel. A kártékony szoftverek ártalmatlan alkalmazásokat módosítanak. Olyan bányászkönyvtárakat építenek be, mint a cpuminer (a támadók a 2.5.1.-es verziót használják).

Az alkalmazásokat újracsomagolják és továbbterjesztik. A TrendMicro elemzése szerint ez a malware-típus több kriptovaluta bányászatára is képes (nem csak a Monerora).

A bányászatért felelős kód konfigurációs fájlt fogad a támadók kiszolgálójáról. A fájl a Stratum bányászprotokollnak megfelelő adatokat tárol a bányászathoz használandó „poolról”.

A Monero Miner verziói és folyamatai

ShellExperienceHost.exe és MicrosoftShellHost.exe. Ezek a folyamatok a Windows Feladatkezelőben bukkanhatnak fel, ha a trójai a rendszerbe jut. A kártékony program létrehozza a ShellExperienceHost.exe fájlt, amely ezután automatikusan betöltődik minden rendszerindításkor. A folyamat elindítja továbbá a MicrosoftShellHost.exe fájlt is, amely a Monero bányászatáért felel – a bányászathoz pedig a számítógép processzorát használja fel.

Booster.exe. Ez egy trójai vírus, amely adware szoftvercsomagok részeként juthat a rendszerbe. A bejutást követően módosítja a Windows beállításait, hogy rendszerinduláskor betöltődhessen. A Feladatkezelőben a Booster.exe a VsGraphics Desktop Engine leírással szerepel. A processzort 25%-os kihasználtsággal dolgoztatja.

Wise XMRig vírus. A Wise Miner egy trójai fertőzés, amely két folyamatot indít a rendszerben, hogy Monero valutát bányászhasson. Ezek az AudioHD.exe és a winserv.exe. Ha a rendszerbe jut, azonnal létrehozza az AudioHD.exe bányászt, amely minden rendszerindításkor munkához lát. A feladatkezelőben XMRig leírással szerepel.

A Wise Minerhez kapcsolódik a winserv.exe nevű fájl is, melynek leírása WindowsHub. Mindkét folyamat jelentősen igénybe veszi a processzort, és emiatt a számítógép lassulását okozzák.

Shadowsocks Miner. Ez a trójai vírus a service.exe vagy a websock.exe folyamatot hozza létre a fertőzött rendszeren. A folyamat látható a Feladatkezelőben – és az is, hogy feltűnően igénybe veszi a rendszer erőforrásait. A malware gyakran szoftvercsomagok részeként érkezik a rendszerbe. A szoftvercsomagok egyébként kémprogramokat és potenciálisan kéretlen programokat is rejthetnek.

Vatico Monero (XMR) CPU Miner. Ez a trójai hasznos programnak álcázva kerül a rendszerbe. A bejutást követően a moloko.exe nevű folyamatot indítja el, amely minden rendszerindításkor betöltődik. Ez tehát azt jelenti, hogy mikor az áldozat bekapcsolja a számítógépét, a bányász azonnal 80%-os kihasználtsággal igénybe veszi a processzort – hogy Monerot termelhessen.

Adylkuzz Miner vírus. Ez a bányász az EternalBlue exploit és a DoublePulsar hátsó ajtó segítségével jut be. A Malware bányászhálózathoz csatlakoztatja a fertőzött számítógépeket, majd munkára fogja a processzorokat. A bányászhálózat segítségével a támadók a szokásosnál több pénzt termelhetnek.

Coinhive Miner. A bányászvírus fejlesztői az ártalmatlan Coinhive eszközt használták fel, amellyel weboldaltulajdonosok bányászhatnak kriptopénzt. A támadók kártékony böngészős kiegészítőkben és feltört weboldalakon helyezték el a kódot, de terjesztik ügyfélszolgálati csalások formájában és olyan fertőző weboldalakon is, amelyek csak a böngésző kényszerített leállításával zárhatók be.

A Monero Miner terjesztése

A Monero Minert leginkább gyanús domaineken, megtévesztő weboldalakon terjesztik. Megpróbálják elhitetni a letöltőkkel, hogy hasznos programot találtak. Valójában azonban fertőző fájlt töltenek le, amely azonnal vírust épít a rendszerbe és előkészíti a rendszert a bányászatra.

Nagyon fontos, hogy rendszeresen ellenőrizze számítógépe vírusmentességét, különösen akkor, ha gyakran tölt le szoftvereket az internetről. Érdemes emellett odafigyelnie arra is, hogy a telepített programok hogyan viselkednek, valamint ajánlott átvizsgálnia őket egy megbízható antivírus szoftverrel.

2017 szeptemberében a malware a SafeBrowse nevű böngészős kiegészítőben is felbukkant. Minden Google Chrome-felhasználónak el kell kerülnie ezt a kiegészítőt. A malware ebben a formában kifejezetten veszélyes, mert rendkívül igénybe veszi a számítógép processzorát. A Feladatkezelőben látható, hogy a Chrome 50%-os kihasználtsággal foglalkoztatja a processzort. A Chrome saját feladatkezelőjében látható, hogy a problémát a SafeBrowse bővítmény okozza.

A Monero Miner trójai azonnali eltávolítása professzionális útmutatót követve

A Monero Miner vírus összetettebb kártevő, mint egy böngészőeltérítő, adware vagy más potenciálisan kéretlen program, de eltávolítása szerencsére nem jelent komolyabb nehézséget. Ahogyan már említettük is, a Monero Miner eltávolítható egyrészt automatikus módszerrel. Ehhez csak egy megbízható antivírus szoftverre van szüksége, például: FortectIntego vagy Malwarebytes.

Vizsgálja át a rendszert a választott antimalware, antispyware vagy antivírus programmal, és már búcsút is inthet a lassulásoknak és összeomlásoknak. Fontos, hogy a Monero Miner sikeres eltávolításához internet nélkül kell elvégeznie a folyamatot, Csökkentett módban.

Ha telepítette (vagy szoftvercsomag részeként véletlenül a rendszerbe engedte) a SafeBrowser Chrome-bővítményt, ezt is el kell távolítania. Ahogyan cikkünkben is említettük, szorosan kapcsolódik a kártevőhöz, és a CPU kihasználása miatt veszélyt jelent.

Manuális Eltávolítási Útmutató - Monero Miner

Monero Miner eltávolítása ezzel: Safe Mode with Networking

A Monero Miner trójai teljes eltávolításához indítsa újra a rendszert és futtasson rendszervizsgálatot biztonsági szoftverrel.

-

Lépés 1: Indítsa a számítógépet Safe Mode with Networking módban

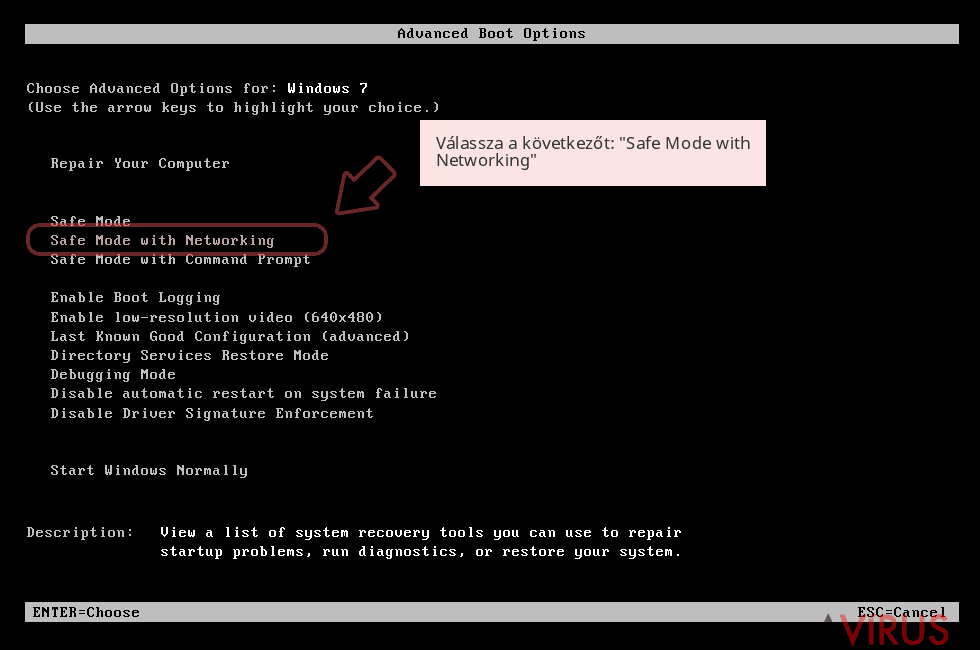

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Safe Mode with Networking

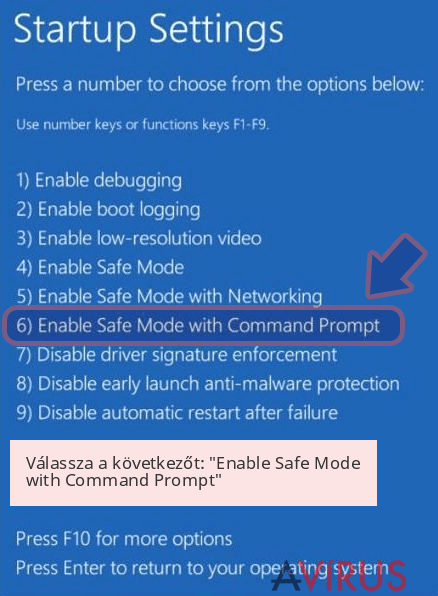

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Networking

-

Lépés 2: Monero Miner törlés

Jelentkezzen be a fertőzött fiókba és indítson egy böngészőt. Töltsön le egy megbízható antispyware programot, például: FortectIntego. Telepítse, frissítse, majd futtasson vele teljes rendszervizsgálatot és távolítson el minden rosszindulatú fájlt, amely a ransomware-hez tartozik, majd fejezze be a behatoló (Monero Miner) eltávolítását.

Próbálkozzon másik módszerrel, ha a ransomware blokkolja a következőt: Safe Mode with Networking

Monero Miner eltávolítása ezzel: System Restore

-

Lépés 1: Indítsa a számítógépet Safe Mode with Command Prompt módban

Windows 7 / Vista / XP- Kattintson a következőre: Start → Shutdown → Restart → OK.

- Mikor a számítógép bekapcsol, kezdje nyomkodni az F8 billentyűt, amíg meg nem jelenik a Advanced Boot Options ablak.

-

Válassza a listáról a következőt: Command Prompt

Windows 10 / Windows 8- Nyomja meg a Power gombot a Windows bejelentkezési képernyőn. Most tartsa nyomva a billentyűzet Shift gombját, majd kattintson a Restart lehetőségre..

- Most a következőkre kattintson: Troubleshoot → Advanced options → Startup Settings, végül pedig ezt nyomja meg: Restart.

-

Miután a számítógép beindult, válassza a Startup Settings ablakban a következőt: Enable Safe Mode with Command Prompt

-

Lépés 2: Állítsa vissza a rendszerfájlokat és -beállításokat

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

-

Most írja be, hogy rstrui.exe, majd kattintson ismét arra, hogy Enter..

-

Mikor megjelenik az új ablak, kattintson arra, hogy Next, majd válasszon egy Next fertőzést megelőző visszaállítási pontot.

-

A rendszervisszaállítás indításához kattintson arra, hogy Yes.

-

Miután megjelent a(z) Command Prompt ablak, írja be, hogy cd restore, majd kattintson arra, hogy Enter.

Fontos törődnie a crypto-ransomware vírusok elleni óvintézkedésekkel. Ha meg szeretné védeni számítógépét az olyan ransomware-ektől, mint a most tárgyalt Monero Miner, használjon megbízható antispyware programot, például: FortectIntego, SpyHunter 5Combo Cleaner vagy Malwarebytes